La technologie pour remplacer les mots de passe échoue aux tests utilisateur

Les mots de passe et les connexions sont toujours les systèmes d'authentification électronique les plus courants, protégeant tout, de nos comptes bancaires, ordinateurs portables et e-mails aux informations de santé, aux factures de services publics et, bien sûr, à nos profils Facebook.

La prépondérance des fonctionnalités de «sécurité» a amené de nombreuses personnes à créer des feuilles de triche pour nous aider à nous souvenir des mots de passe ou des connexions intelligents que nous avons développés lors de la première ouverture du compte, ce qui, ironiquement, augmente notre exposition aux violations de la confidentialité et de la sécurité.

Les ingénieurs de l'Université de Washington tentent de comprendre pourquoi la technologie d'authentification par empreintes digitales et par reconnaissance oculaire et faciale ne s'est pas généralisée. Ils ont découvert dans une étude récente que l'expérience de l'utilisateur pouvait être la clé de la création d'un système qui ne repose pas sur des mots de passe.

«La manière dont les humains interagissent avec les dispositifs biométriques est d'une importance cruciale pour leur succès futur», a déclaré la chercheuse principale Cecilia Aragon, Ph.D., professeure agrégée à l'UW de conception et d'ingénierie centrées sur l'homme.

"C'est le début de considérer l'authentification biométrique comme un système socio-technique, où non seulement elle exige qu'elle soit efficace et précise, mais aussi quelque chose que les gens font confiance, acceptent et ne sont pas frustrés."

Aragon pense que l'une des raisons pour lesquelles les systèmes de reconnaissance faciale et oculaire n'ont pas décollé est que l'expérience de l'utilisateur n'est souvent pas prise en compte dans la conception.

Son équipe a présenté son étude à la Conférence internationale sur la biométrie de l'Association internationale pour la reconnaissance de formes. Les chercheurs ont constaté que la vitesse, la précision et le choix des messages d'erreur étaient tous importants pour le succès d'un système de suivi oculaire.

«Si vous développez la technologie et l'interface utilisateur en parallèle, vous pouvez vous assurer que la technologie s'adapte aux utilisateurs plutôt que l'inverse», a déclaré Aragon. "Il est très important d'avoir les commentaires de toutes les parties prenantes du processus lors de la conception d'un système d'identification biométrique."

L'équipe UW, en collaboration avec Oleg Komogortsev, Ph.D., à la Texas State University, a développé une nouvelle technique d'authentification biométrique qui identifie les personnes en fonction de leurs mouvements oculaires. Ils ont fait passer les sujets à travers plusieurs types d'authentification, puis ont demandé des commentaires sur la convivialité et la sécurité perçue.

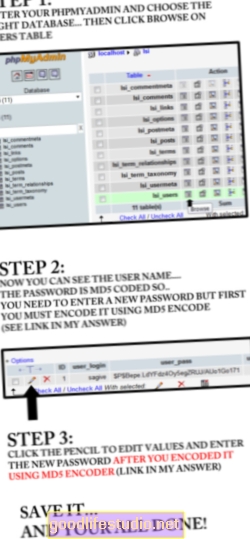

Dans l'étude, les utilisateurs ont simulé le retrait d'argent d'un guichet automatique. Le prototype - un écran d'ordinateur ressemblant à un guichet automatique avec technologie de suivi oculaire - présentait trois types d'authentification distincts: un code PIN standard à quatre chiffres, un jeu basé sur des cibles qui suit le regard d'une personne et un exercice de lecture qui suit les yeux d'un utilisateur. dépassez chaque mot. Pour chacun d'eux, les chercheurs ont mesuré le temps qu'il fallait et la fréquence à laquelle le système devait recalibrer.

La technologie de suivi oculaire utilise une lumière infrarouge et des caméras. La lumière est réfléchie sur la surface du globe oculaire vers l’appareil photo lorsque l’œil d’un utilisateur suit un point ou des mots sur l’écran de l’ordinateur. Le dispositif de suivi détecte la manière unique dont les yeux de chaque personne bougent.

L'équipe de recherche UW a choisi le scénario ATM car il est familier à la plupart des gens et de nombreuses machines ont déjà une caméra de sécurité de base installée.

«Le but des signatures de suivi oculaire est de permettre des caméras bon marché au lieu d'un matériel spécialisé de suivi oculaire», a déclaré Aragon. «Ce système peut être utilisé par pratiquement n'importe quelle technologie dotée d'une caméra, même une webcam de mauvaise qualité.»

Interrogés par la suite, la plupart des sujets de l’étude ont déclaré qu’ils ne faisaient pas confiance au code PIN du bouton-poussoir standard utilisé dans la plupart des guichets automatiques et que la plupart pensaient que les technologies les plus avancées offriraient la meilleure sécurité.

Mais lorsque l'authentification a échoué - l'équipe de recherche l'a délibérément empêchée de reconnaître les utilisateurs au cours d'un essai - elle a perdu confiance dans les systèmes de suivi oculaire. Cette étude a montré que la future technologie de suivi oculaire devrait donner des messages d'erreur clairs ou des instructions sur la façon dont les utilisateurs devraient procéder en cas de dérapage.

«Les messages d'erreur que nous avons fournis et les commentaires que nous avons donnés étaient vraiment importants pour le rendre utilisable», a déclaré Michael Brooks, étudiant au doctorat à l'UW en conception et ingénierie centrées sur l'homme. «Il aurait été difficile de concevoir ces prototypes sans obtenir les commentaires des utilisateurs dès le début.»

L'authentification par code PIN standard a gagné pour sa rapidité et sa convivialité, mais l'exercice de ciblage par points a également obtenu des résultats élevés parmi les utilisateurs et n'a pas pris autant de temps que l'exercice de lecture. Cette option de type jeu pourrait être un modèle pour les versions futures, a déclaré Brooks.

Les chercheurs prévoient de se pencher ensuite sur le développement d'une authentification oculométrique similaire pour d'autres systèmes utilisant des caméras de base telles que les ordinateurs de bureau. Une conception similaire pourrait être utilisée pour se connecter ou accéder à un site Web sécurisé.

La recherche a été financée par l'Institut national des normes et de la technologie.

Source: Université de Washington

-may-help-teens.jpg)